Jak zabezpieczyć kamery i zamki, by poprawić home defence?

Coraz więcej elementów naszego domu łączy się z internetem. Kamery, czujniki, zamki i asystenci głosowi ułatwiają życie, ale tworzą też nową powierzchnię ataku. Gdy system home defence działa w sieci, jego najsłabszym ogniwem bywa cyberbezpieczeństwo.

W tym artykule dowiesz się, jak ocenić ryzyko, wzmocnić sieć, ustawić hasła i aktualizacje, wykrywać niepokojące sygnały oraz jak zareagować, gdy coś pójdzie nie tak.

Jak ocenić ryzyko ataku hakerskiego na system home defence?

Zrób inwentaryzację urządzeń, oceń punkty dostępu i skutki ewentualnej awarii.

Spisz wszystkie elementy podłączone do sieci, także te mniej oczywiste jak telewizor, wideofon czy huby automatyki. Ustal, które mają dostęp zdalny i konta w chmurze. Oceń, co stanie się, gdy ktoś je przejmie, na przykład wyłączy alarm albo otworzy zamek. Zwróć uwagę na miejsca wejścia do systemu, czyli wi‑fi, aplikacje mobilne, przeglądarkę i integracje. Nadaj priorytet ochronie tych składników, których kompromitacja ma najwyższy wpływ na bezpieczeństwo domowników.

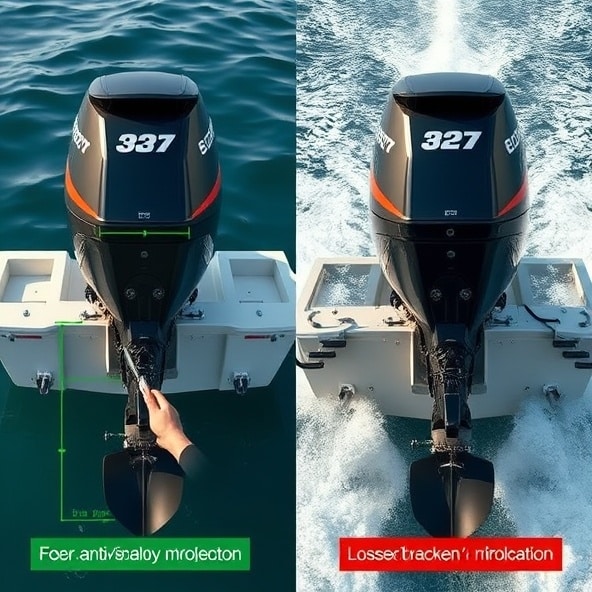

Które urządzenia w domu najczęściej narażone są na włamanie cyfrowe?

Najczęściej padają ofiarą urządzenia z domyślnymi hasłami, starym oprogramowaniem i stałym dostępem do chmury.

Wysokie ryzyko dotyczy kamer i rejestratorów, inteligentnych zamków, central alarmowych, wideofonów, asystentów głosowych, routerów, punktów dostępowych, serwerów multimediów i telewizorów. Często mają one włączone zbędne usługi i otwarte porty, a bywa, że producent rzadko wydaje poprawki. Użytkownicy nierzadko powtarzają te same hasła lub nie włączają dodatkowej weryfikacji logowania. To daje napastnikom prostą drogę do środka.

Jak zabezpieczyć sieć wi‑fi i router przed przejęciem?

Włącz silne szyfrowanie, zmień domyślne dane logowania i wyłącz zbędne funkcje.

Ustaw szyfrowanie WPA3, a gdy nie jest dostępne, WPA2 z AES. Zmień nazwę sieci tak, by nie ujawniała danych o domu. Hasło do wi‑fi niech będzie długie i unikatowe. Zmień hasło administratora routera i wyłącz zdalne zarządzanie z internetu. Wyłącz WPS, który ułatwia przejęcie sieci. Ogranicz automatyczne przekierowania portów, czyli funkcję UPnP. Włącz zaporę sieciową routera. Rozważ oddzielną sieć dla gości. Regularnie sprawdzaj listę podłączonych urządzeń i blokuj nieznane.

Czy segmentacja sieci ochroni system home defence?

Tak. Oddzielenie urządzeń ogranicza ruch boczny i skutki włamania.

Podziel sieć na strefy. Umieść sprzęty Internetu Rzeczy i akcesoria smart w oddzielnej sieci od telefonów i komputerów. Jeśli router nie ma wirtualnych sieci VLAN, użyj choćby osobnego SSID w trybie gościa z wyłączoną komunikacją między urządzeniami. Krytyczne elementy systemu home defence mogą działać w wydzielonej sieci przewodowej lub odrębnym SSID. Ogranicz ich dostęp do internetu tylko do niezbędnych usług chmurowych. Dzięki temu włamanie do jednego urządzenia nie otworzy drogi do reszty domu.

Jak ustawić silne hasła i uwierzytelnianie wieloskładnikowe?

Stosuj długie, unikatowe hasła i włącz dodatkową weryfikację logowania.

Twórz hasła o długości co najmniej kilkunastu znaków, najlepiej jako prostą frazę z losowymi słowami. Nie używaj tego samego hasła w wielu miejscach. Korzystaj z menedżera haseł, aby je bezpiecznie przechowywać. Włącz uwierzytelnianie wieloskładnikowe w każdej aplikacji i koncie chmurowym. Najlepsze są kody z aplikacji lub klucze sprzętowe, gdy urządzenie to wspiera. Zapisz kody zapasowe w bezpiecznym miejscu. Dla paneli administracyjnych utwórz odrębne konta z minimalnymi uprawnieniami.

Jak aktualizować firmware i dlaczego to zmniejsza ryzyko?

Aktualizacje łatają znane luki i utrudniają wykorzystanie gotowych narzędzi ataku.

Włącz automatyczne aktualizacje, jeśli producent oferuje taką opcję. Gdy wolisz aktualizować ręcznie, zaplanuj stały przegląd, na przykład raz w miesiącu. Zawsze pobieraj oprogramowanie tylko z oficjalnych źródeł. Zrób kopię konfiguracji przed aktualizacją routera lub centrali. Jeśli producent zakończył wsparcie dla urządzenia, rozważ jego wymianę. Po aktualizacji sprawdź, czy nie włączyły się ponownie domyślne, niepotrzebne funkcje.

Jak monitorować i wykrywać nietypową aktywność urządzeń?

Ustal, jak wygląda normalna praca sieci, a potem obserwuj odchylenia.

Skorzystaj z aplikacji routera, aby śledzić listę urządzeń, zużycie danych i nowe połączenia. Włącz powiadomienia o logowaniach do kont chmurowych i zmianach ustawień. Regularnie zaglądaj do dzienników kamer i centrali alarmowej. Zwracaj uwagę na nagłe spadki wydajności, nieznane urządzenia w sieci, logowania z nietypowych lokalizacji i zmiany, których nikt nie wprowadzał. Nadaj urządzeniom czytelne nazwy, aby łatwo je rozpoznać. Trzymaj prostą listę sprzętu z datą ostatniej aktualizacji.

Co zrobić po wykryciu ataku, by szybko przywrócić bezpieczeństwo?

Odizoluj zagrożone elementy, zmień poświadczenia, zaktualizuj oprogramowanie i przywróć czyste konfiguracje.

Najpierw odłącz internet na routerze. Wyłącz podejrzane urządzenia i nie podłączaj ich ponownie, dopóki nie zostaną sprawdzone. Na zaufanym komputerze zmień hasła do wi‑fi, routera i kont chmurowych. Włącz lub zresetuj uwierzytelnianie wieloskładnikowe i unieważnij aktywne sesje. Zresetuj router do ustawień fabrycznych i skonfiguruj go od nowa. Zaktualizuj firmware wszystkich urządzeń. Usuń nieużywane konta i przekierowania portów. Jeśli naruszenie dotyczyło zamków, kodów lub alarmu, zmień kody i sprawdź integralność czujników. Skontaktuj się z producentem, aby uzyskać instrukcje naprawcze i potwierdzić, że luka została usunięta. Po zdarzeniu spisz wnioski i popraw procedury.

Dobrze przygotowany system home defence łączy mocne hasła, aktualizacje, segmentację i czujny monitoring. To codzienna higiena cyfrowa, która realnie chroni dom i bliskich.

Przeprowadź szybki audyt swojego systemu home defence i wdroż opisane kroki już dziś.

Przeprowadź szybki audyt systemu home defence i dowiedz się, jak dzięki segmentacji sieci, silnym hasłom i regularnym aktualizacjom ograniczyć ryzyko przejęcia kamer i inteligentnych zamków: https://www.artofgun.pl/home-defence.