Jak wideoanalityka w ochronie osób i mienia zmniejsza fałszywe alarmy?

Coraz więcej osób zastanawia się, jak skutecznie przewidywać ryzyko, zanim dojdzie do incydentu. W ochronie osób i mienia liczy się czas. Sekundy decydują, czy działanie będzie dyskretne i spokojne, czy reakcja przerodzi się w kryzys.

System predykcji zagrożeń pomaga wyprzedzić zdarzenia. Daje operatorom jasne sygnały, co może się wydarzyć za moment. W tym artykule dowiesz się, na co zwrócić uwagę przy wyborze, jak ocenić skuteczność i integrację, jak zadbać o zgodność z prawem i prywatność oraz jak przygotować zespół do pracy z nowym narzędziem.

Dlaczego system predykcji zagrożeń może poprawić ochronę osób i mienia?

Ponieważ pozwala wykrywać wzorce ryzyka wcześniej i działać cicho, zanim zagrożenie urośnie.

W praktyce to mniej nerwowych interwencji i więcej dyskretnej prewencji. System łączy dane z kamer, czujników i wejść, analizuje kontekst i wskazuje miejsca oraz osoby, które wymagają uwagi. Dzięki temu patrole poruszają się tam, gdzie są potrzebne. To przekłada się na krótszy czas reakcji, mniej błędnych alarmów i większą przewidywalność. Dobrze dobrany system wspiera styl cichej ochrony, w którym obecność ochrony nie przykuwa uwagi, a bezpieczeństwo pozostaje pod kontrolą.

Jak ocenić kluczowe funkcje skutecznego systemu predykcji zagrożeń?

Skup się na źródłach danych, jakości analizy, użyteczności i możliwości uczenia na Twoich scenariuszach.

Najważniejsze jest, by system działał w czasie zbliżonym do rzeczywistego i rozumiał kontekst obiektu. Powinien łączyć reguły i modele uczenia maszynowego, dawać możliwość dostrajania progów i wskazywać, dlaczego coś uznał za ryzyko. Liczy się też wygodny interfejs dla operatora oraz przejrzyste raporty dla menedżera. Warto, by system potrafił uczyć się na bazie lokalnych danych i sezonowości, bez utraty stabilności.

- Źródła danych: wideo, kontrola dostępu, alarmy, IoT, harmonogramy zdarzeń.

- Analiza: wykrywanie wzorców, nietypowych zachowań i anomalii.

- Wyjaśnialność: podgląd, co wywołało alert i jakie były sygnały.

- Konfiguracja: elastyczne reguły i strefy, kalendarze, poziomy zagrożenia.

- Raportowanie: trend fałszywych alarmów, czasy reakcji, obciążenie patroli.

- Praca dyskretna: ciche powiadomienia i scenariusze bez „pokazu siły”.

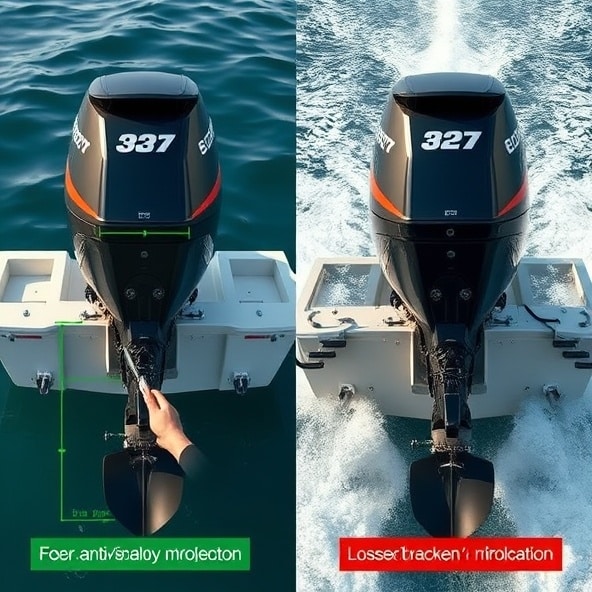

Jak sprawdzić dokładność i liczbę fałszywych alarmów w systemie?

Przeprowadź pilotaż w realnym obiekcie z jasno opisanymi kryteriami jakości.

Zacznij od zdefiniowania, co jest prawdziwym incydentem w Twoim środowisku. Przetestuj system w różnych porach i warunkach. Porównaj alerty z zapisem zdarzeń, by policzyć precyzję, czułość i udział fałszywych alarmów. Sprawdź, jak zmiana progów wpływa na wyniki i obciążenie zespołu. Ustal akceptowalny poziom fałszywych powiadomień oraz minimalny czas wykrycia, który jest potrzebny do dyskretnej reakcji.

- Pilotaż: ograniczona liczba kamer i wejść, minimum kilka tygodni.

- Mierniki: precyzja, czułość, udział fałszywych alarmów, średni czas wykrycia.

- Scenariusze: tłok, słabe oświetlenie, warunki pogodowe, nietypowe harmonogramy.

- Mechanizmy: łatwy feedback operatora i szybkie uczenie na błędach.

Jak zintegrować system z istniejącą infrastrukturą i monitoringiem?

Wybierz rozwiązanie, które współpracuje z Twoimi kamerami, alarmami i kontrolą dostępu oraz ma czytelne interfejsy wymiany danych.

Integracja to nie tylko podłączenie kamer. System powinien przyjmować i wysyłać zdarzenia do monitoringu wizyjnego, systemu kontroli wejść, czujników i aplikacji dyspozytorskiej. Zwróć uwagę na zgodność z popularnymi formatami kamer IP, możliwość pracy na urządzeniach brzegowych oraz stabilność przy słabszych łączach. Ważna jest też skalowalność i łatwość mapowania obiektów.

- Interfejsy: udokumentowane API, zdarzenia i webhooks.

- Tryby pracy: lokalnie, w chmurze albo hybrydowo.

- Wydajność: opóźnienie analizy, obciążenie sieci, redundancja.

- Użyteczność: jedna konsola, widok map, priorytetyzacja alertów.

Jak zapewnić zgodność z przepisami o ochronie osób i mienia?

Oceń zgodność z ustawą o ochronie osób i mienia oraz przepisami wykonawczymi i wdrożonym planem ochrony obiektu.

System predykcji wspiera pracę ludzi, nie zastępuje uprawnień ani procedur. Powinien odzwierciedlać zasady z planu ochrony, tworzyć rejestry zdarzeń i umożliwiać dokumentowanie decyzji operatora. Sprawdź, czy dostawca zapewnia dokumentację zgodności, opcje kontroli uprawnień oraz ścieżkę audytu. Upewnij się, że instrukcje ochrony, obieg informacji i archiwizacja są spójne z aktualnymi wymaganiami.

- Rejestry: kto zobaczył alert, kiedy podjął decyzję, co zrobiono.

- Uprawnienia: role i minimalny dostęp do danych.

- Audyt: eksport dzienników, zgodność z wewnętrznymi i zewnętrznymi kontrolami.

Jak zabezpieczyć dane i prywatność przy analizie predykcyjnej?

Stosuj minimalizację danych, silne szyfrowanie i jasno określoną retencję zgodną z RODO.

Analiza predykcyjna nie wymaga przechowywania wszystkiego. Ustal cele przetwarzania i okresy przechowywania. Szyfruj dane w transmisji i w spoczynku. Ogranicz dostęp poprzez role i uwierzytelnianie wieloskładnikowe. Tam, gdzie to możliwe, stosuj anonimizację lub pseudonimizację na brzegu sieci. W umowach z dostawcami wskaż miejsce przetwarzania danych i warunki powierzenia. Zapewnij czytelną informację dla osób przebywających w monitorowanych strefach.

- Analiza ryzyka i ocena skutków dla ochrony danych.

- Retencja dopasowana do celu, automatyczne usuwanie nagrań.

- Logowanie dostępu i alerty o nadużyciach.

- Zakres danych adekwatny do celu ochrony osób i mienia.

Jak przygotować procedury reakcji i szkolenia dla personelu?

Opracuj proste playbooki i trenuj zespół na realnych scenariuszach, stawiając na dyskretną reakcję.

Zdefiniuj poziomy alertów, sekwencje działań i kanały komunikacji. Ustal, kto decyduje o eskalacji i kiedy wystarczy obserwacja. Szkolenia powinny obejmować obsługę systemu, interpretację alertów i pracę w parach z zachowaniem cichej ochrony. Po każdym incydencie zespół wprowadza wnioski do systemu, by poprawić predykcję.

- Playbooki: checklisty na zdarzenia częste i rzadkie.

- Mierniki: czas wykrycia i czas reakcji.

- Ćwiczenia: regularne testy w godzinach szczytu i poza nimi.

- Informacja: krótkie podsumowania zmian dla całego zespołu.

Od czego zacząć wdrożenie systemu predykcji zagrożeń?

Zacznij od analizy ryzyka i pilotażu w jednym obiekcie z mierzalnymi celami.

Określ najważniejsze scenariusze, które chcesz wyprzedzać. Przygotuj listę integracji i kryteria sukcesu, na przykład spadek fałszywych alarmów i krótszy czas reakcji. Przeprowadź pilotaż, porównaj wyniki z dotychczasowym działaniem i dopiero wtedy planuj skalowanie. Zaplanuj szkolenia, polityki retencji i harmonogram przeglądów. Wybierz model wdrożenia dopasowany do Twojego stylu działania, z naciskiem na dyskrecję i jakość reakcji.

Dobrze dobrany system predykcji podnosi skuteczność i kulturę pracy ochrony. Umożliwia ciche, proporcjonalne działania oraz lepsze decyzje w kluczowym momencie. To inwestycja w spokój działania i przewidywalność, która rośnie wraz z doświadczeniem zespołu i jakością danych.

Umów dyskretną, bezpłatną konsultację i sprawdź, jak predykcja może wzmocnić ochronę osób i mienia w Twojej organizacji.

Chcesz ograniczyć fałszywe alarmy i skrócić czas reakcji patroli? Umów bezpłatną, dyskretną konsultację i sprawdź, jak system predykcji może zmniejszyć liczbę fałszywych powiadomień i przyspieszyć interwencję: https://www.sly-group.pl/uslugi/ochrona-osobista/.